https://cuckoo.readthedocs.org/en/latest/ 에서 정보를 찾을 수 있는데,

다음 번엔 영어로 읽지 않기 위해 이 글을 작성합니다.

Cuckoo는 malware를 자동으로 분석할 수 있는 시스템입니다.

무료로 사용할 수 있습니다.

Malware를 독립적인 윈도우 시스템에 실행시키고 그것의 행위들에 대해 종합적인 결과를 수집합니다.

- Malware가 생성하는 모든 프로세스에 의해 수행되는 win32 API 호출 흔적

- Malware가 실행되는 동안 다운로드, 생성, 삭제되는 파일에 대한 정보

- Malware 프로세스의 메모리 덤프

- 네트워크 트래픽을 추적한 PCAP 파일

- Malware가 실행되는 동안의 윈도우 데스크탑의 스크린 샷

- 전체 메모리 덤프

오....어렵게만 느껴지는 악성코드 분석이 쉬워질 수 도 있겠다는 생각이 듭니다.

History of Cuckoo

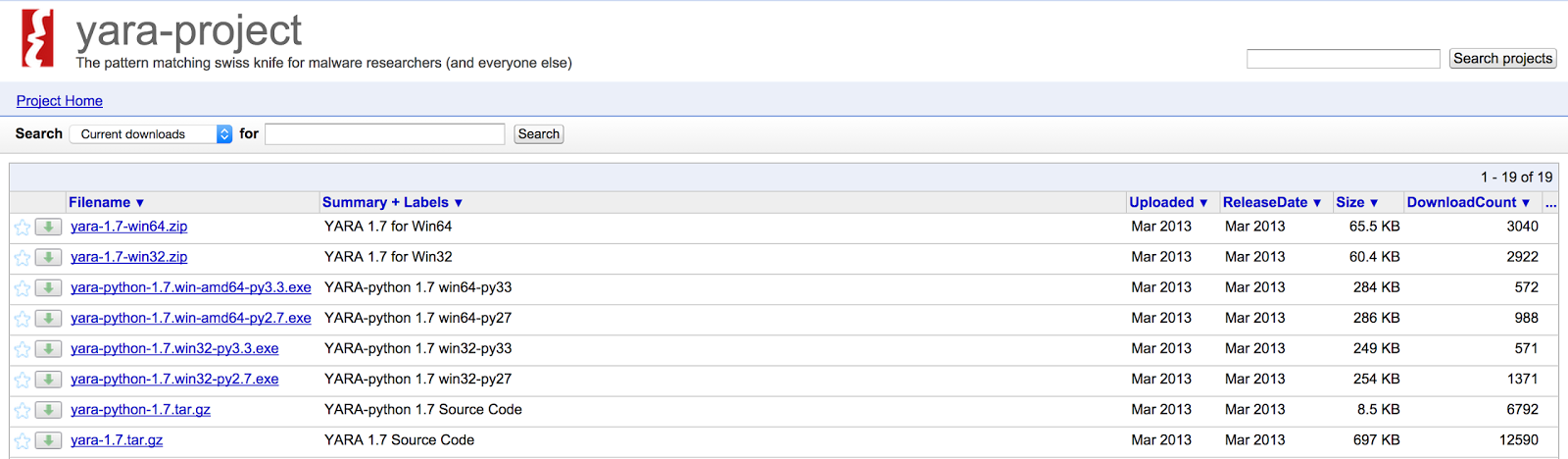

Cuckoo 샌드박스는 honey net 프로젝트에 속한 "Google Summer of Code 2010" 에서 시작합니다. "Google Summer of Code" 에서 지원을 받아 2011년 2월 5일, 처음 beta 버전이 배포되고, 그 해에도 같은 프로젝트에서 지원을 받게 됩니다. 계속된 버전 업그레이드를 진행해 왔습니다. 2014년 4월 7일 Cuckoo Sandbox 1.1이 배포되었고 현재 가장 최신 버전은 1.1.1 입니다.(2014년 10월 7일)

1.0에서 1.1로 바뀐 정보는 아래와 같습니다. cuckoo sandbox.org 에서 확인할 수 있습니다.

|

| [Cuckoo Sandbox 1.1] changelog |

음... 아직 Cuckoo를 이용해 분석을 안 해봐서 수정된 것들이 얼마나 좋은 건지 잘 모르겠습니다.ㅎㅎㅎ 아무래도 1.0버전과 직접 비교해 보는게 좋겠습니다...!! 전 해볼겁니다

배포판에 대한 자세한 설명은 위의 두 사이트를 참고하시길 바랍니다.

Cuckoo: 분석 가능한 것들

- 일반적인 윈도우 실행파일

- DLL 파일

- PDF 문서

- Microsoft Office 문서

- URLs, HTML 파일

- PHP 스크립트

- CPL 파일

- Visual Basic 스크립트

- ZIP 파일

- Java JAR

- 그 외 대부분

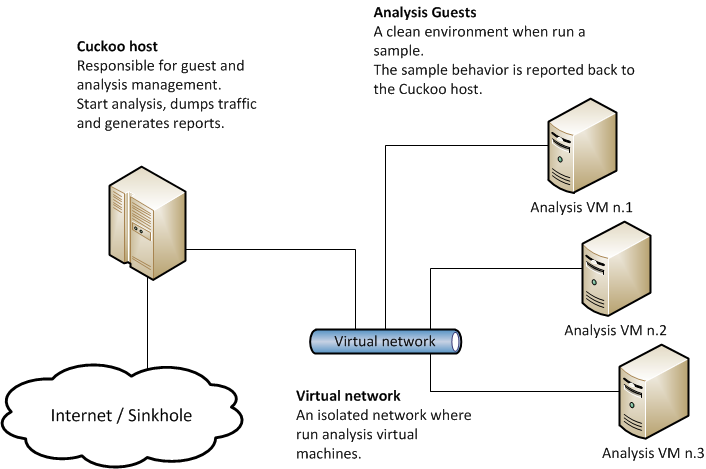

Cuckoo: 시스템 구성

이제, Cuckoo Sandbox의 시스템 구성을 한번 보겠습니다.

구성도를 이해하고 설치하는 것이 중요합니다.

|

| [Cuckoo Sandbox] Architecture |

Cuckoo Sandbox는 샘플을 실행하고 분석을 다루는 중앙 관리 소프트웨어로 구성되어있습니다. 그림에서 확인할 수 있듯이, 분석이 실행되는 VM(Virtual Machine)은 독립적인 가상 네트워크입니다.

Host Machine은 sandbox의 핵심 요소로, 전체 분석 과정과 Guest 머신을 관리합니다.

Guest Machine(분석을 위한 VM)은 Sandbox의 역할로, 독립적인 환경에서 malware를 실행하고 안전하게 분석합니다.

간단하게 보이지만 악성코드가 만만한 녀석이 아니라 그런지,

Cuckoo Sandbox를 설치하는 과정은 꽤 복잡합니다.

다음 글에서 현재(2014.10.11) 가장 최근 버전인 1.1.1을 사용을 위한 준비를 하겠습니다.